İnformasiya təhlükəsizliyi

Elmi-texniki inqilab informasiya cəmiyyətinin yaranmasına səbəb olmuşdur. Bu cəmiyyətdə informasiya və biliklər ən mühüm resurs və başlıca əmtəədir. Vətəndaşların, cəmiyyətin və dövlətin həyatında informasiyanın, informasiya resurslarının və texnologiyalarının rolunun artması informasiya təhlükəsizliyi məsələlərini ön plana çıxarır. Müasir cəmiyyət tədricən öz informasiya infrastrukturunun vəziyyətindən asılı olur.

İnformasiyanın təhlükəsizliyinin təmin olunması probleminin vacibliyini və aktuallığını şərtləndirən səbəblərdən aşağıdakıları xüsusi vurğulamaq olar:

- şəbəkə texnologiyalarının geniş yayılması və lokal şəbəkələrin qlobal şəbəkələr halında birləşməsi;

- informasiya təhlükəsizliyinin pozulmasına praktik olaraq mane olmayan qlobal Internet şəbəkəsinin inkişafı;

- minimal təhlükəsizlik tələblərinə belə cavab verməyən proqram vasitələrinin geniş yayılması.

İnformasiyatəhlükəsizliyi dedikdə, informasiya və ona xidmət edən infrastrukturun sahibi və ya istifadəçilərinə ziyan vurmağa səbəb olan təbii və ya süni xarakterli, təsadüfi və ya qəsdli təsirlərdən informasiya və ona xidmət edən infrastrukturun mühafizəliliyi nəzərdə tutulur.İnformasiyanınmühafizəsi – informasiya təhlükəsizliyinin təmin olunmasına yönəlmiş tədbirlər kompleksidir.

Kompüter şəbəkələrində təhlükələrin təsnifatı

Təhlükə dedikdə sistemə dağılma, verilənlərin üstünün açılması və ya dəyişdirilməsi, xidmətdən imtina formasında ziyan vurulmasına səbəb ola bilən istənilən hal, şərait, proses və hadisələr nəzərdə tutulur.Təhlükələri müxtəlif siniflərə ayırmaq olar. Meydana çıxma səbəblərinə görə təhlükələri təbii və sünixarakterli təhlükələrə ayırırlar. Süni xarakterli təhlükələr də öz növbəsində bilməyərəkdən və qəsdəntörədilən təhlükələrə bölünür. Təsir məqsədlərinə görə təhlükələrin üç əsas növü ayırd edilir:

- İnformasiyanın konfidensiallığının pozulmasına yönələn təhlükələr;

- İnformasiyanın bütövlüyününpozulmasına yönələn təhlükələr;

- Əlyetənliyin pozulmasına yönələn təhlükələr (DoS hücumlar, Denial of Service – xidmətdən imtina).

Konfidensiallıq informasiyanın subyektiv müəyyən olunan xassəsidir. Verilən informasiyaya müraciət icazəsi olan subyektlərin siyahısına məhdudiyyət qoyulmasının zəruriliyini göstərir. Konfidensiallığınpozulmasınayönələntəhlükələr məxfi və ya gizli informasiyanın üstünün açılmasına yönəlib. Belə təhlükələrin reallaşması halında informasiya ona müraciət icazəsi olmayan şəxslərə məlum olur.Bütövlük – informasiyanın təhrifsiz şəkildə mövcudolma xassəsidir. İnformasiyanınbütövlüyününpozulmasına yönələn təhlükələr onun dəyişdirilməsinə və ya təhrifinə yönəlib ki, bunlar da onun keyfiyyətinin pozulmasına və tam məhvinə səbəb ola bilər. İnformasiyanın bütövlüyü bədniyyətli tərəfindən qəsdən və ya sistemi əhatə edən mühit tərəfindən obyektiv təsirlər nəticəsində pozula bilər.Əlyetənlik – yolverilən vaxt ərzində tələb olunan informasiya xidmətini almaq imkanıdır. Həmçinin əlyetənlik – daxil olan sorğulara xidmət üçün onlara müraciət zəruri olduqda uyğun xidmətlərin həmişə hazır olmasıdır. Əlyetənliyinpozulmasına yönələn təhlükələr elə şəraitin yaradılmasına yönəlib ki, bu zaman müəyyən qəsdli hərəkətlər ya sistemin iş qabiliyyətini aşağı salır, ya da sistemin müəyyən resurslarına girişi bağlayır.Təhlükələr digər əlamətlərinə görə də təsnif oluna bilər:

- Baş vermə ehtimalına görə (çox ehtimallı, ehtimallı, az ehtimallı);

- Meydana çıxma səbəblərinə görə (təbii fəlakətlər, qəsdli hərəkətlər);

- Vurulmuş ziyanın xarakterinə görə (maddi, mənəvi);

- Təsir xarakterinə görə (aktiv, passiv);

- Obyektə münasibətinə görə (daxili, xarici);

Daxili və xarici təhlükələrin nisbətini təqribi olaraq belə xarakterizə etmək olar. Təhlükələrin 80%-i təşkilatın öz işçiləri tərəfindən onların bilavasitə və ya dolayısı yolla iştirakı ilə baş verir. Təhlükələrin 20%-i kənardan icra olunur.Kompüter virusları. Kompüter virusları təxminən 1980-ci illərin əvvəllərində meydana çıxmışdır. «Kompüter virusu» termini 1984-cü ildə ABŞ-da keçirilən informasiya təhlükəsizliyi üzrə 7-ci konfransda Fred Koen tərəfindən işlədilmişdi. Kompüter viruslarının ümumi qəbul edilmiş tərifi yoxdur. Biz aşağıdakı tərifdən istifadə edəcəyik.Kompüter virusu – elə proqramdır ki, özünü təxminən bioloji virus kimi aparır: çoxalır, maskalanır və ziyanlı təsirlər göstərir (əməliyyatlar yerinə yetirir).Virusları aşağıdakı əlamətlərə görə təsnif etmək olar:

- yaşayış mühitinə görə: fayl virusları (com, exe, bat, doc virusları), yükləmə virusları, makro viruslar;

- yaşayış mühitini yoluxdurma üsuluna görə: rezident və qeyri-rezident;

- əməliyyat sisteminə görə: MS-DOS virusları, Windows virusları, *NIX virusları və s.;

- destruktiv imkanlarına görə: ziyansız, təhlükəsiz, təhlükəli, çox təhlükəli;

- virus alqoritminin xüsusiyyətlərinə görə: «tələbə» virusları, kompanyon-viruslar, «soxulcanlar» (worm), «stels»-viruslar («görünməz» viruslar), «polimorf»-viruslar (özüşifrlənən viruslar), şəbəkə virusları və s.

Virusların yaradılması. Hər gün 10-15 yeni növ virus meydana çıxır. Virusların miqdarı həndəsi silsilə üzrə artır. Bunu statistika və real həyat təsdiq edir. 1990-cı ildə təxminən 500 virus, 1992-ci ildə – 3 000, 1994-cü ildə – 5 000, 1996 – 9 000, 1999 – 30 000, 2001 – 50 000, 2004-cü ildə 112 000-dən çox virus məlum idi.Kompüter viruslarının sayının artması ilk növbədə onunla bağlıdır ki, proqramlaşdırmanı bir qədər öyrəndikdən sonra istənilən şəxs virus yaza bilər. Bu işdə ona leqal və qeyri-leqal ədəbiyyat, virusların yazılması üçün xüsusi proqram təminatı kömək edə bilər. Hətta müxtəlif mutasiya generatorları mövcuddur ki, birinci kurs tələbəsinin yaratdığı sadə virusdan onun köməyi ilə mürəkkəb virus yaratmaq olar.Virusların yayılması. Şəbəkə və kommunikasiya texnologiyalarında hər bir yenilik virusların yaradılması və yayılması üçün yeni imkanlar, yollar açır. Yaxın vaxtlara kimi viruslar disketlər və digər daşıyıcılar vasitəsi ilə yayılırdı, İnternet viruslar üçün geniş magistral açdı. Kompüter virusları Internetdə bioloci virusların real dünyada yayıdmasından daha sürətlə yayılır. 2003-cü ildə Slammer “soxulcanı” 10 dəqiqə ərzində 75 min kompüter yoluxdurmuşdu.1999-cu ildə ilk dəfə dünya miqyasında virus epidemiyası yaranmışdı. Melissa virusu on minlərlə kompüteri yoluxdurmuş və 80 milyon dollar ziyan vurmuşdu. Bu insidentdən sonra dünyada antivirus proqramlara böyük tələb yarandı. 2000-ci ilin mayında Melissanın rekordunu bir neçə saat ərzində milyonlarla kompüteri yoluxdurmuş I Love You! virusu təzələdi.Praktik olaraq virusla “yoluxdurmaq” mümkün olmayan fayl növü qalmamışdır. Artıq mobil telefonları və proqram təminatından istifadə edən dizər qurğuları yoluxduran viruslar da sürətlə yayılır.Virus müəllifləri təkcə texnoloci zəifliklərdən deyil, “psixoloci” zəifliklərdən də istifadə edirlər. Tədqiqatlar göstərmişdir ki, Anna Kournikova, Sean Connery, Julia Roberts, Elvis Presley Lives, Explicit Hot Porn kimi viruslardan əziyyət çəkmiş hər beşinci İnternet istifadəçisi edilmiş xəbərdarlıqlara baxmayaraq həmin adlı qoşma faylları açmışdılar.Antivirus proqramlarının növləri. Viruslarla mübarizə proqramlarının bir neçə növü var – skanerlər (başqa adı: faqlar, polifaqlar), disk müfəttişləri (CRC-skanerlər), rezident monitorlar və immunizatorlar.Skanerlər. Antivirus skanerlərin iş prinsipi faylların və sistem yaddaşının yoxlanmasına və onlarda məlum və ya yeni (skanerə məlum olmayan) virusların axtarışına əsaslanır. Məlum virusların axtarışı üçün «maska»lardan istifadə edilir. Virusun maskası konkret virus üçün spesifik olan müəyyən sabit kodlar ardıcıllığıdır. Bir çox skanerlərdə həmçinin «evristik skanlama» alqoritmlərindən istifadə edilir, yəni yoxlanan obyektdə komandalar ardıcıllığı analiz edilir, müəyyən statistika toplanır və hər bir yoxlanan obyekt üçün qərar qəbul edilir («ola bilsin yoluxub» və ya «yoluxmayıb»).Disk müfəttişləri. Disk müfəttişlərinin (CRC-skanerlərin) iş prinsipi diskdə olan fayllar və sistem sektorları üçün CRC-cəmlərin (nəzarət cəmlərinin) hesablanmasına əsaslanıb.Rezident monitorlar. Rezident monitorlar – daim operativ yaddaşda yerləşən və disklə və operativ yaddaşla aparılan əməliyyatlara nəzarət edən proqramlardır. Məhz bu proqramlar sistemin real yoluxma anına kimi virusu aşkarlamağa imkan verir (əvvəlki ikisindən fərqli olaraq).İmmunizatorlar. İmmunizatorların iki növü var: yoluxma barədə məlumat verən immunizatorlar və hər-hansı növ virusla yoluxmanın qarşısını alan immunizatorlar. Onlardan birincisi adətən faylların sonuna yazılır və hər dəfə fayl işlədikdə onun dəyişməsini yoxlayır. Bu immunizatorların bir nöqsanı var stels-virusla yoluxma barədə məlumat verməyə qabil deyil. Buna görə bu immunizatorlar hazırda praktikada istifadə edilmir. İkinci növ immunizator sistemi hər hansı müəyyən növ virusla yoluxmaqdan mühafizə edir. Diskdə fayllar elə modifikasiya edilir ki, virus onları artıq yoluxmuş fayl kimi qəbul edir. Rezident virusdan mühafizə üçün kompüterin yaddaşına virusu imitasiya edən proqram yüklənir. Virus işə düşdükdə onunla rastlaşır və hesab edir ki, sistem artıq yoluxub.

Kompüter şəbəkələrində informasiya təhlükəsizliyinin təmin olunmasının texnoloji aspektləri

İnformasiya təhlükəsizliyinin təmin olunması problemi kompleks yanaşma tələb edir. Onun həlli üçün tədbirləri aşağıdakı səviyyələrə bölmək olar:

- qanunvericiliktədbirləri;

- inzibatitədbirlər;

- təşkilatitədbirlər;

- proqram–texnikitədbirlər.

Qanunvericiliktədbirləri müvafiq qanunları, normativ aktları, standartları və s. əhatə edir. Təəssüflə qeyd etmək lazımdır ki, qanunvericilik bazası bütün ölkələrdə praktikanın tələblərindən geri qalır. Qanunvericilik səviyyəsinin funksiyalarına aid etmək olar:

- İnformasiya təhlükəsizliyinin pozucularına qarşı neqativ münasibət yaratmaq və onu dəstəkləmək;

- İnformasiya təhlükəsizliyi probleminin vacibliyini hər zaman qeyd etmək;

- resursları tədqiqatların ən mühüm istiqamətlərində cəmləşdirmək;

- təhsil fəaliyyətini koordinasiya etmək.

Qanunvericilik səviyyəsində hüquqi aktlar və standartlar xüsusi diqqətə layiqdir. Standartların arasında «Narıncı kitab», X.800 tövsiyələri, ISO 15408 («Ümumi meyarlar»), ISO 17799 standartları daha geniş yayılıb.İnzibatitədbirlərin əsas məqsədi təşkilatda informasiya təhlükəsizliyi sahəsində tədbirlər proqramını formalaşdırmaq və onun yerinə yetirilməsini zəruri resurslar ayırmaqla və işlərin vəziyyətinə nəzarət etməklə yerinə yetirilməsini təmin etməkdir. Tədbirlər proqramının əsasını təşkilatın öz informasiya aktivlərinin mühafizəsinə yanaşmasını əks etdirən informasiyatəhlükəsizliyisiyasəti təşkil edir.İnformasiyatəhlükəsizliyisiyasəti – təşkilatda məxfi verilənlərin və informasiya proseslərinin mühafizəsi üzrə qabaqlayıcı tədbirlər kompleksidir. İnformasiya təhlükəsizliyi siyasətinin işlənməsinin əsas istiqamətləri aşağıdakılardır:1. Hansı verilənləri və hansı ciddiyyətlə mühafizə etmək lazım olduğunu müəyyənləşdirmək;2. Müəssisəyə informasiya aspektində kimin və nə həcmdə ziyan vura biləcəyini müəyyənləşdirmək;3. Risklərin hesablanması və onların qəbuledilən səviyyəyədək azaldılması sxeminin müəyyən edilməsi;4. Planlaşdırılan bütün texniki və inzibati tədbirlərin təsviri;5. Baxılan proqramın iqtisadi qiymətinin hesablanması;6. Müəssisənin rəhbərliyi tərəfindən təsdiq olunma və sənədləşdirmə;7. Həyata keçirilmə.Təşkilatitədbirlər informasiya mühafizəsinin səmərəli vasitələrindən biri olmaqla yanaşı, qurulan bütün mühafizə sistemlərinin əsasını təşkil edir. Təşkilati tədbirlər aşağıdakı mövzuları əhatə edir:

- şəxsi heyətin idarəolunması;

- fiziki mühafizə;

- sistemin iş qabiliyyətinin saxlanması;

- təhlükəsizlik rejiminin pozulmasına reaksiya;

- bərpa işlərinin planlaşdırılması.

Biz aşağıdakı proqram–texnikitədbirləri nəzərdən keçirəcəyik: identifikasiya və autentikasiya, icazələrin idarəolunması, protokollaşdırma və audit, kriptoqrafiya, ekranlaşdırma.İdentifikasiyavəautentikasiya.İdentifikasiya (ingilis dilində identification) istifadəçiyə (və ya müəyyən istifadəçinin adından fəaliyyət göstərən prosesə) özünü adlandırmağa (öz adını bildirməyə) imkan verir.Autentikasiya (ingilis dilində authentication) vasitəsi ilə ikinci tərəf əmin olur ki, subyekt doğrudan da özünü qələmə verdiyi şəxsdir. Autentikasiya sözünün sinonimi kimi çox vaxt “həqiqiliyin yoxlanması” işlədilir.Subyekt aşağıdakı mənbələrdən ən azı birini təqdim etməklə özünün həqiqiliyini təsdiq edə bilər:

- bildiyi nəyi isə (parolu, şəxsi identifikasiya nömrəsi, kriptoqrafik açar);

- sahib olduğu nəyi isə (şəxsi kart və ya digər təyinatlı analoji qurğu);

- özünün tərkib hissəsi olan nəyi isə (səs, barmaq izləri və s., yəni özünün biometrik xarakteristikalarını).

Autentikasiyanın ən geniş yayılmış növü paroldur. Daxil edilmiş parol və istifadəçi üçün əvvəlcədən verilmiş parol müqayisə edilir. Onlar üst-üstə düşdükdə istifadəçinin həqiqiliyi təsdiqlənmiş sayılır.Parolların ən başlıca nöqsanı onların elektron ələ keçirilməsidir. Praktik olaraq yeganə çıxış yolu rabitə xətləri ilə ötürülməzdən əvvəl parolların kriptoqrafik şifrələnməsidir. Aşağıdakı tədbirlər parol mühafizəsinin etibarını artırmağa xeyli imkan verir:

- texniki məhdudiyyətlər qoyulması (parol çox qısa olmamalıdır, parolda hərf, rəqəm, durğu işarələri olmalıdır və s.)

- parolun fəaliyyət müddətinin idarə olunması, onların vaxtaşırı dəyişdirilməsi;

- parollar faylına icazənin məhdudlaşdırılması;

- sistemə uğursuz daxilolma cəhdlərinin məhdudlaşdırılması;

- istifadəçilərin təlimatlandırılması;

- parol generasiya edən proqramların istifadəsi.

Sadalanan tədbirləri həmişə, hətta parolla yanaşı digər autentikasiya metodları istifadə olunduğu halda da tətbiq etmək məqsədə uyğundur. Biometrik xarakteristikalara nəzarət qurğuları mürəkkəb və bahadırlar, buna görə də yalnız təhlükəsizliyə yüksək tələblər olan təşkilatlarda istifadə olunurlar.İcazələrinidarəedilməsi. İcazələrin idarə edilməsi subyektlərin (istifadəçi və proseslərin) obyektlər (informasiya və digər kompüter resursları) üzərində yetinə yetirə biləcəyi əməliyyatları müəyyən etməyə və onlara nəzarət etməyə imkan verir. İcazələrin məntiqi idarə edilməsi (icazələrin fiziki idarə edilməsindən fərqli olaraq) proqram vasitələri ilə realizə olunur.Məsələnin formal qoyuluşuna baxaq. Subyektlər məcmusu və obyektlər toplusu var. İcazələrin məntiqi idarəolunması hər bir (subyekt, obyekt) cütü üçün yolverilən (mümkün) əməliyyatlar çoxluğunu müəyyən etməkdən və qoyulmuş qaydaların yerinə yetirilməsinə nəzarət etməkdən ibarətdir.(Subyekt, obyekt) münasibətini cədvəl şəklində təsvir etmək olar. Jədvəlin sətirlərində subyektlər, sütunlarında obyektlər sadalanır. Sətir və sütunların kəsişdiyi xanalarda verilən icazə növləri və əlavə şərtlər (məsələn, vaxt və hərəkətin məkanı) yazılır.İcazələrin məntiqi idarə edilməsi mövzusu – informasiya təhlükəsizliyi sahəsində ən mürəkkəb mövzudur. Səbəb ondadır ki, obyekt anlayışının özü (deməli icazə növləri də) servisdən servisə dəyişir. Əməliyyat sistemi üçün obyekt fayl, qurğu və prosesdir. Fayl və qurğular üçün adətən oxuma, yazma, yerinə yetirmə (proqram faylları üçün), bəzən də silmə və əlavə etmə hüquqlarına baxılır. Ayrıca hüquq kimi icazə səlahiyyətlərinin digər subyektlərə vermə imkanına baxıla bilər (sahiblik hüququ). Prosesləri yaratmaq və məhv etmək olar. Müasir əməliyyat sistemləri digər obyektlərin varlığını da mümkün edə bilər.İcazə hüququna nəzarət proqram mühitinin müxtəlif komponentləri – əməliyyat sisteminin nüvəsi, əlavə təhlükəsizlik vasitələri, verilənlər bazasını idarəetmə sistemi, ara vasitəçi proqram təminatı (məsələn, tranzaksiyalar monitoru) tərəfindən həyata keçirilir.Protokollaşdırmavəaudit.Protokollaşdırma dedikdə informasiya sistemində baş verən hadisələr haqqında məlumatın qeyd edilməsi və toplanması başa düşülür.Audit – toplanan informasiyanın analizidir. Audit operativ (demək olar ki, real vaxtda) və ya dövri (məsələn, gündə bir dəfə) aparıla bilər.Protokollaşdırma və auditin realizə olunması aşağıdakı məqsədləri güdür:

- istifadəçi və administratorların hesabat verməli olmasını təmin etmək;

- informasiya təhlükəsizliyini pozma cəhdlərinin aşkar olunması;

- problemlərin aşkar olunması və analizi üçün informasiyanın təqdim olunması.

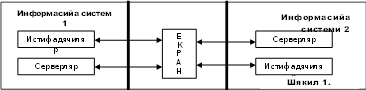

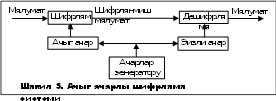

“Narıncı kitabda“ protokollaşdırma üçün aşağıdakı hadisələr sadalanır: sistemə giriş cəhdləri (uğurlu və uğursuz); sistemdən çıxış; kənar sistemlərə müraciətlər; fayllarla əməliyyatlar (açmaq, bağlamaq, adını dəyişmək, silmək); imtiyazların və digər təhlükəsizlik atributlarının dəyişdirilməsi.Ekranlaşdırma. Ekranlaşdırma vacib təhlükəsizlik mexanizmlərindən biridir. Bu mexanizmin şəbəkələrarasıekran (ingilis termini firewall) adlanan realizələri olduqca geniş yayılıb.Ekranlaşdırma məsələsinin qoyuluşu aşağıdakından ibarətdir. Tutaq ki, iki informasiya sistemi var. Ekran bir çoxluqdan olan istifadəçilərin digər çoxluğun serverlərinə müraciətlərini nizamlayan vasitədir. Ekran öz funksiyalarını iki sistem arasındakı bütün informasiya axınına nəzarət etməklə yerinə yetirir ( şək. 1)

Ən sadə halda ekran iki mexanizmdən ibarətdir, onlardan biri verilənlərin yerdəyişməsini məhdudlaşdırır, digəri isə əksinə, bu yerdəyişməni həyata keçirir. Ən ümümi halda ekranı (yarımşəffaf pərdəni) süzgəclər (filtrlər) ardıcıllığı kimi təsəvvür etmək əlverişlidir. Süzgəclərdən hər biri verilənləri (tutub) saxlaya bilər, və ya onları dərhal “digər tərəfə” “ata bilər”. Bundan başqa, analizi davam etdirmək üçün verilənləri növbəti süzgəcə ötürmək, adresatın adından verilənləri emal edərək nəticəni göndərənə qaytarmaq olar.Çox vaxt ekranı 7-səviyyəli OSI etalon modelinin üçüncü (şəbəkə), dördüncü (nəqliyyat) və ya yeddinci (tətbiqi) səviyyələrində realizə edirlər. Birinci halda ekranlaşdırıcı marşrutizator, ikinci halda ekranlaşdırıcı nəqliyyat, üçüncü halda ekranlaşdırıcı şlüz alınır. Hər bir yanaşmanın öz üstünlükləri və nöqsanları var; hibrid ekranlara da rast gəlinir, onlarda göstərilən yanaşmaların ən yaxşı cəhətlərini realizə etməyə çalışırlar.Kriptoqrafiya. Müasir kriptoqrafiyanın predmeti informasiyanı bədniyyətlinin müəyyən əməllərindən mühafizə etmək üçün istifadə edilən informasiya çevirmələridir. Kriptoqrafiya konfidensiallığı, bütövlüyə nəzarəti, autentikasiyanı və müəlliflikdən imtinanın qeyri-mümkünlüyünü təmin etmək üçün tətbiq edilir.«Kriptoqrafiya» sözü kryptos (‘gizli’) və graphos (‘yazı’) yunan sözlərindən yaranmışdır. Şifrləmə proseduru adətən müəyyən kriptoqrafik alqoritmdən və açardan istifadəni nəzərdə tutur. Kriptoqrafikalqoritm – məlumatların çevrilməsinin müəyyən üsuludur. Açar isə çevirmə üsulunu konkretləşdirir. Müasir kriptoqrafiya o prinsipdən çıxış edir ki, kriptoqrafik çevirmənin məxfiliyi yalnız açarın məxfi saxlanması ilə təmin edilməlidir.İlk kriptosistemlər artıq bizim eranın əvvəlində meydana çıxır. Məsələn, məşhur Roma sərkərdəsi Yuli Sezar (e.ə. 100-44-cü illər) öz yazışmalarında indi onun adını daşıyan şifrdən istifadə edirdi. Müasir ingilis əlifbasına tətbiqdə bu şifr aşağıdakından ibarət idi. Adi əlifba yazılırdı, sonra onun altında həmin əlifba, lakin sola üç hərf dövri sürüşmə ilə yazılırdı:ABCDEFGHIJKLMNOPQRSTUVWXYZDEFGHIJKLMNOPQRSTUVWXYZABCŞifrləmə zamanı A hərfi D hərfi ilə, B hərfi E ilə və beləcə əvəz olunurdu. Məsələn: VENI VIDI VICI YHQL YLGL YLFL. Şifrlənmiş məlumatı alan hərfləri ikinci sətirdə axtarırdı və onların üstündəki hərflərə görə ilkin mətni bərpa edirdi. Sezar şifrində açar əlifbanın ikinci sətrindəki sürüşmənin qiymətidir.Ş

ifrləmənin simmetrik və asimmetrik adlanan iki əsas üsulu var. Simmetrik şifrləmə üsulunda eyni açar (gizli saxlanılan) həm məlumatı şifrləmək, həm də deşifrləmək üçün istifadə olunur. Şəkil 2 simmetrik şifrləmənin istifadəsini illüstrasiya edir. Olduqca effektiv (sürətli və etibarlı) simmetrik şifrləmə metodları var. Simmetrik şifrləmə alqoritmlərindən DES, 3-DES, IDEA, FEAL, Skipcack, RC2, RC4, RC5, CAST, Blowfish kimi blokşifrləri və bir sıra axınşifrləri (RC4, A5) daha geniş istifadə olunur.

Simmetrik şifrləmənin əsas nöqsanı ondan ibarətdir ki, məxfi açar həm göndərənə, həm də alana məlum olmalıdır. Bu bir tərəfdən məxfi açarların tam məxfi kanalla göndərilməsi problemini yaradır. Digər tərəfdən alan tərəf şifrlənmiş və deşifrlənmiş məlumatın varlığı əsasında bu məlumatı konkret göndərəndən almasını sübut edə bilməz. Çünki belə məlumatı o özü də yarada bilər.Asimmetrik kriptoqrafiyada iki açardan istifadə olunur. Onlardan biri açıq açar (sahibinin ünvanı ilə birlikdə nəşr oluna bilər) şifrləmə üçün istifadə olunur, digəri gizli açar (yalnız alana məlum) deşifrləmə üçün istifadə olunur. Rəqəmsal imza alqoritmlərində gizli açar şifrləmə, açıq açar isə deşifrləmə üçün istifadə edilir. Açıq açara görə uyğun gizli açarın tapılması çox böyük həcmdə hesablamalar tələb edir, hesablama texnikasının hazırki inkişaf səviyyəsində bu məsələ qeyri-mümkün hesab edilir. Şəkil 3

asimmetrik şifrləmə sisteminin istifadəsini illüstrasiya edir. Asimmetrik şifrləmə alqoritmlərinə misal olaraq RSA, ElGamal, Şnorr və s. alqoritmlərini göstərmək olar.Asimmetrik kriptoqrafiyanın əsas çatışmayan cəhəti sürətin aşağı olmasıdır. Buna görə onlar simmetrik metodlarla birgə işlədilir. Məsələn, açarların göndərilməsi məsələsini həll etmək üçün əvvəlcə məlumat təsadüfi açarla simmetrik metodla şifrlənir, sonra həmin təsadüfi açarı alan tərəfin açıq asimmetrik açarı ilə şifrləyirlər, bundan sonra məlumat və şifrlənmiş açar şəbəkə ilə ötürülür.Asimmetrik metodlardan istifadə etdikdə, (istifadəçi, açıqaçar) cütünün həqiqiliyinə zəmanət tələb olunur. Bu məsələnin həlli üçün rəqəmsalsertifikatdan istifadə edilir. Rəqəmsal sertifikat xüsusi sertifikasiyamərkəzləri tərəfindən verilir. Rəqəmsal sertifikatda aşağıdakı verilənlər olur: sertifikatın seriya nömrəsi; sertifikatın sahibinin adı; sertifikatın sahibinin açıq açarı; sertifikatın fəaliyyət müddəti; elektron imza alqoritminin identifikatoru; sertifikasiya mərkəzinin adı və s. Sertifikat onu verən sertifikasiya mərkəzinin rəqəmsal imzası ilə təsdiq edilir.Bütövlüyə nəzarət üçün kriptoqrafik heş–funksiyalar istifadə edilir. Heş-funksiya adətən müəyyən alqoritm şəklində realizə edilir, belə alqoritm ixtiyari uzunluqlu məlumat üçün uzunluğu sabit heş-kod hesablamağa imkan verir. Praktikada 128 bit və daha artıq uzunluqda heş-kod generasiya edən heş-funksiyalardan istifadə edilir.Heş-funksiyanın xassələri elədir ki, onun köməyi ilə alınan heş-kod məlumatla “möhkəm” bağlı olur. Məlumatın hətta bir biti dəyişdikdə belə heş-kodun bitlərinin yarısı dəyişir. Heş-funksiyaya misal olaraq MD2, MD4, MD5, RIPEMD, SHA1 və s. alqoritmlərini göstərmək olar.Misal. ‘1234567890’ sətri üçün SHA1 heş-funksiya alqoritminin hesabladığı heş-kod 16-lıq say sistemində 01B307ACBA4F54F55AAFC33BB06BBBF6CA803E9A simvollar ardıcıllığıdır.

Elektronimza

Elektron imza elektron formada olan verilənlər blokudur, digər verilənlərlə (elektron sənəd, proqram faylları və s.) məntiqi əlaqəli olur və həmin verilənlərin müəllifini birqiymətli identifikasiya etməyə imkan verir.Rəqəmsal imza elektron imzanın növlərindən biridir, müəllifin identifikasiyasından savayı bir neçə əlavə funksiyanı həyata keçirir. Rəqəmsal imza adətən asimmetrik kriptoqrafiyaya əsaslanır.Rəqəmsalimza konkret məlumata (mətnə, fayla və ya ixtiyari uzunluqlu istənilən bitlər yığınına) əlavə olunan və aşağıdakı funksiyaları təmin etməyə imkan verən sabit uzunluqlu informasiya blokudur:

- məlumatın müəllifinin identifikasiyası və autentikasiyası;

- məlumatın bütövlüyünə nəzarət;

- məlumatın müəllifliyindən imtinanın qeyri-mümkünlüyünə zəmanət.

Məlumatın rəqəmsal imzası məlumatın özündən və imzalayanın gizli açarından asılıdır. Rəqəmsal imza iki alqoritm ilə realizə edilir: rəqəmsal imzanın yaradılması alqoritmi və rəqəmsal imzanın yoxlanılması alqoritmi. Rəqəmsal imza alqoritmlərinə misal olaraq RSA, DSA, ECDSA, ElGamal, Şnorr, QOST R 34.10-2001 və s. alqoritmlərini göstərmək olar.R

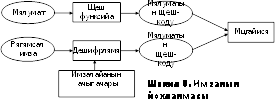

əqəmsalimzanınişprinsipi. Açıq açarlı kriptoqrafiya əsasında rəqəmsal imzanın iş prinsipinə baxaq. Tutaq ki, hər hansı A istifadəçisi müəyyən məlumatı imzalamalıdır. Bunun üçün o, heş-funksiyanın köməyi ilə bu məlumatın heş-kodunu hesablayır və onu özünün gizli açarı ilə şifrləyir. Şifrlənmiş heş-kod məlumata

əlavə edilir. Beləliklə, məlumatın rəqəmsal imzası alınır. İmzanın yaradılması şəkil 4-də göstərilib.Sistemin istənilən iştirakçısı imzalanmış sənədi aldıqda A istifadəçisinin imzasını yoxlaya bilər. Bunun üçün o, heş-funksiyanın köməyi ilə alınmış məlumatın heş-kodunu yaradır. Sonra məlumata birləşdirilmiş şifrlənmiş heş-kodu A istifadəçisinin açıq açarı ilə deşifrə edir və alınmış deşifrə edilmiş heş-kodu özünün yaratdığı heş-kodla müqayisə edir. Onlar üst-üstə düşürlərsə, imza həqiqi hesab olunur. Əks halda imza rədd olunur. Gizli açar yalnız A istifadəçisinə məxsus olduğundan aydındır ki, məlumatı da yalnız o imzalaya bilərdi. İmzanın yoxlanması şəkil 5-də göstərilib.

Y. N. İMAMVERDIYEV

AMEA İnformasiya Texnologiyaları İnstitutunun şöbə müdiri

http://ks-211.blogspot.com/2015/06/informasiya-thluksizliyi.html